Истоичник: Методические рекомендации по организационной защите физическим лицом своих персональных данных. http://pd.rkn.gov.ru/library/p195/.

Контролируемые зоны определяют доступность персональных данных человека в реальном мире. К примеру, в неконтролируемой зоне человек пользуется общедоступным/рабочим телефоном, а в первой и/или второй контролируемых зонах – личным или домашним стационарным.

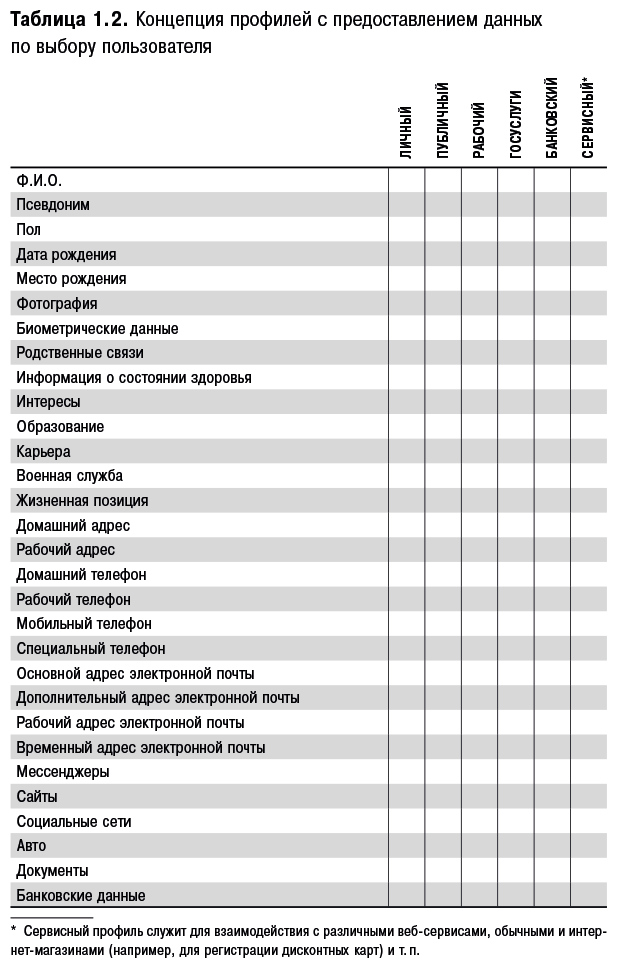

Контролируемые зоны помогают сформировать профили – шаблоны персональных данных. В пределах этих профилей пользователь делится той или иной информацией о себе. К примеру, чтобы делать покупки в интернете, человек может использовать профиль «Покупки», информация в котором ограничена именем/фамилией (лучше псевдонимом[13]), номером телефона (публичного) и адресом для доставки (в определенных ситуациях безопаснее воспользоваться услугой самовывоза, чтобы не допустить утечки адресных данных, либо оформить доставку до точки, не являющейся местом постоянного проживания). Не следует указывать избыточные данные, которые позволяют идентифицировать человека и связать один его цифровой профиль с другими: например, дату рождения, имена и даты рождения детей, адреса, сведения о местах учебы/работы, номера стационарных и личных мобильных телефонов, сведения об интересах и пр. Профиль «Госуслуги» или «Банковский» подразумевает публикацию уже реальных данных и помимо имени и номера телефона включает в себя сведения о документах: паспорте, СНИЛС, свидетельстве о браке и т. д. Количество профилей у того или иного человека может варьироваться; примерная концепция профилей приведена в табл. 1.2.

Пользователь самостоятельно формирует нужные профили, заполняя их данными в зависимости от индивидуальных потребностей. Важно отметить, что, если человек пользуется публичным профилем с псевдонимом, ограничивая распространение истинной информации о своей персоне, необходимо, чтобы псевдоним нельзя было связать с реальным профилем. Например, не следует под псевдонимом и реальным именем посещать одни и те же сайты (в одном браузере, в одной сети)[14], использовать псевдоним и реальное имя на одном устройстве[15], лайкать схожие публикации, просматривать похожие видео, заходить на страницы одних и тех же пользователей в социальных сетях, использовать одни и те же телефоны, компьютеры и прочие устройства и т. п. Современные алгоритмы позволяют выявлять и сопоставлять поведенческие паттерны (шаблоны), позволяя связывать схожие, – несмотря на использование одним и тем же человеком разных имен и других данных.

Источник: Методические рекомендации по организационной защите физическим лицом своих персональных данных. http://pd.rkn.gov.ru/library/p195/.

Практическое задание

1. Составьте собственную модель угроз.

2. Сформируйте модель нарушителя.

3. Определите контролируемые зоны. Надежно ли защищены данные, которые вы храните в контролируемой зоне второго уровня?

4. Определите собственные профили. Вспомните, часто ли вы доверяли системам избыточные сведения о себе? При необходимости удалите такие данные в профилях.

Заключение

Из этой главы вы узнали, как определить для себя две важные модели на пути к защите своей цифровой личности – модель угроз и модель потенциального нарушителя. Также мы рассмотрели общие стратегии защиты и понятия контролируемых зон и профилей. В следующей главе затронем наиболее важный аспект любой цифровой системы – защиту доступа с помощью паролей и биометрических технологий.

Глава 2

Пароли и доступ к устройствам и сетям

39 % всех паролей – восьмизначные. Чтобы взломать пароль длиной 8 символов, злоумышленнику в среднем требуется 1 день. Чтобы взломать пароль длиной 10 символов – уже 591 день.

Trustwave Global Security Report

[16], 2015 г.

Многие из нас привыкли начинать утро с чтения новостей. Если раньше это событие обычно сопровождал шелест свежей газеты или щелчки переключателя телепрограмм, то сейчас роль СМИ играет смартфон, планшет, ноутбук или стационарный компьютер. Для доступа к мобильному устройству большинство пользователей смахивает экран блокировки, набирает короткий ПИН-код, выводит по точкам графический ключ либо сканирует палец, радужную оболочку глаза или лицо. В редких случаях средством защиты служит длинный пароль. Вряд ли вы удивитесь, если узнаете, что все эти способы можно обойти, и, скорее всего, скажете, что ничего страшного нет (вас не взломают, ничего ценного нет и т. п.). А ведь эти средства защиты ограничивают доступ посторонних не только к новостным заметкам, с которых современные люди привыкли начинать утро, но и к их практически полным личностям, только цифровым. Цифровая личность (т. е. весь набор данных о человеке в интернете и других сетях) каждого из нас хранит намного больше информации, чем мы можем представить, – здесь не только фотографии, сообщения и документы, но и цифровые следы – такие как метки геопозиции опубликованных в сети «ВКонтакте» снимков и цифровые тени, – данные, которые о нас собирают устройства, к примеру GPS-трекеры. Получив доступ к вашей цифровой личности из-за слабой защиты, злоумышленник может причинить вам ущерб. Так, подобрав пароль к вашему аккаунту в Microsoft, Google или Apple, преступник сможет не только «слить» ваши данные, но и следить за местоположением. А может быть, в вашем почтовом ящике хранится письмо с информацией о восстановлении доступа к платежным сервисам или резервные пароли приложений. Тогда, вскрыв почтовый аккаунт, злоумышленник сможет похитить и денежные средства с ваших счетов или, сменив пароли, заблокировать доступ к вашим профилям и рассылать от вашего имени спам.

Насколько серьезно должно быть защищено устройство, зависит от важности хранимой на нем информации и, соответственно, модели нарушителя (как мы уже говорили, следует понять: каков уровень его подготовки, какими ресурсами он располагает, будет ли возможная атака против вас случайной или целенаправленной и т. д.). Если это смартфон (планшет) для повседневной болтовни с друзьями, съемки селфи и запуска игр, то потенциальный злоумышленник, скорее всего, окажется простым воришкой и не будет тратить много ресурсов и времени на разблокировку устройства. Он либо присвоит телефон и отформатирует имеющийся в нем накопитель информации, либо, если средства защиты не позволят сменить аккаунт на вашем гаджете, продаст его на запчасти. В обоих случаях ваши персональные данные не будут скомпрометированы. Существует риск кражи средств со счетов, если интернет-банк привязан к имеющейся в устройстве SIM-карте и карта не была вовремя заблокирована (либо не защищена ПИН-кодом). Совсем другое дело, если вы крупный предприниматель, госслужащий или публичная персона, – раскрытие хранимой на вашем аппарате информации может вызвать что-то вроде локальной (а может, даже и глобальной) катастрофы. Спровоцировать ее может нарушитель, целенаправленно охотящийся именно за этим устройством (точнее, за данными на нем), и, если за преступником стоит крупная конкурирующая организация или спецслужбы, в такую операцию могут быть вложены колоссальные средства. В этом случае злоумышленник всеми силами постарается получить доступ к данным, хранящимся на устройстве.