Инструмент для централизованного управления корпоративной безопасностью - PGP Universal - рассчитан на организации со штатом от 25 пользователей до 50 тысяч (без кластеризации). «Универсальный» вариант работает автономно и формирует политику безопасности в соответствии с изначально заданными критериями (например, шифрование на сервере либо на машинах пользователей). Система имеет три модификации: 100, 200, 500. В первом случае комплекс используется как шлюз для почтового трафика и автоматически шифрует/дешифрует и подписывает проходящие письма. В режиме 200 система автоматически осуществляет политику безопасности для всех установленных на рабочих станциях PGP Desktop или PGP Universal Satellite, а режим 500 совмещает оба варианта. Версия 200 с Whole Disk стоит 159 евро.

Помимо вышеописанных приложений можно купить и отдельные компоненты (например, тот же WholeDisk). Есть и версия для КПК - PGP Mobile, работающая под управлением Windows CE и Palm OS и обеспечивающая базовую функциональность.

Шифрование в ZIP-архивах

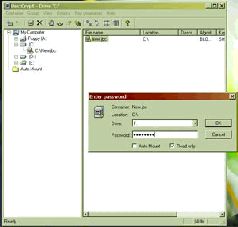

Долгое время возможность парольной защиты в популярном архиваторе WinZip можно было назвать скорее маркетинговым ходом, нежели действительно полезной функцией. В Интернете на каждом шагу можно было найти специальные программы, подбирающие пароль в течение нескольких часов. Ситуация изменилась лишь год назад, с выходом последней, девятой версии архиватора. Тогда в WinZip появилась поддержка 128- и 256-битного шифрования по алгоритму Rijndael. Процедура кодирования осталась столь же простой, что и раньше. Требуется только выбрать степень шифрования и дважды ввести пароль. Другое дело, что многие пользователи по-прежнему работают со старыми версиями программы и до сих пор питают иллюзии по поводу защищенности своих архивов.

Контейнерные мастера

На рынке криптософта полным-полно утилит для создания на винчестере виртуальных прозрачно зашифрованных дисков-контейнеров, в том числе вышеупомянутая PGPdisk. С ними можно работать как с обычными дисками: совершать операции с файлами, устанавливать ПО и т. д. Контейнер, несмотря на свои особенности, остается файлом, а потому может быть скопирован или перемещен на другой физический носитель, например CD или DVD.

Подобное шифрование может оказаться полезным

при работе за одним компьютером нескольких пользователей для разграничения доступа;

при работе в открытой сети, во избежание хищений данных троянами;

для защиты данных, хранящихся в ноутбуке, в случае его потери или кражи;

при необходимости работать с одними и теми же файлами на работе и дома.

Одним из самых известных продуктов такого типа является пакет утилит от компании Jetico - BestCrypt. Процесс шифрации/дешифрации происходит в фоновом режиме, и пользователь не ощущает разницы при работе с обычным и зашифрованным диском, однако последний, если понадобится, может одним кликом превратиться в закрытый для посторонних файл. Среди утилит можно отметить программу для создания «невидимого» контейнера, который невозможно обнаружить, а также приложение для шифрования своп-файла, хранящего временные данные. Кроме того, в BestCrypt есть утилита BCWipe, удаляющая файлы без возможности восстановления.

Из приятных мелочей отметим настройку автоматического закрытия созданных дисков, защиту контейнера от случайного удаления (парольное подтверждение) и интеграцию с Проводником Windows. Для разработки новых модулей BestCrypt создан специальный комплект, содержащий исходники программы. С сайта Jetico его можно скачать бесплатно, а вот сам софт обойдется в $90 за лицензию ($60 за BestCrypt + $30 за BCWipe).

У отечественных пользователей также популярна схожая по функциональности (вплоть до гарантированного удаления файлов) программа «Индис» от российской компании «ЛАН Крипто». Аналог конвейера - цифровой сейф, то есть область диска, доступ к которой закрыт методом трехуровневой защиты. Все файлы в сейфе зашифрованы; сам сейф можно открыть с помощью ключа, который находится под паролем. Вдобавок для лучшего сокрытия данных сейф можно заполнить цифровым «мусором». Компания также предлагает всем желающим ознакомиться с алгоритмом защиты информации и математическим обоснованием надежности. Сейф может отображаться и как логический диск, и как каталог. Кодирование, как и в предыдущем приложении, выполняется непосредственно в процессе поступления данных на «диск». Предусмотрена и политика разграничения доступа. Доверенным лицам владелец цифрового сертификата, удостоверяющего его права, может выдать ключи или на полноценное управление закодированными данными, или только на чтение. Еще одно достоинство программы может оказаться полезным: разработчики утверждают (и в доказательство приводят соответствующие ссылки), что средства защиты, созданные в «ЛАН Крипто», полностью удовлетворяют действующему законодательству РФ, а потому не требуют получения специальных лицензий или разрешений.

Теоретическая стойкость

Стандартный показатель надежности алгоритма - его теоретическая стойкость. Она определяется только длиной используемого ключа. Известно, что созданное в 1995 году аппаратное устройство (стоимостью в $1 млн.) для атаки brute force на ключ длиной 128 бит, сумело бы взломать его за 1018 лет. Однако здесь нужно принять во внимание поступательное движение информационных технологий. Тот же пресловутый закон Мура гласит, что за пять лет вычислительная мощность возрастает на порядок. Таким образом, аналогичное устройство, разработанное в 2005 году, справится с задачей за 1016 лет.

Платформу для оценки стойкости ключа в Сети предоставляет статистика проекта распределенных вычислений distributed.net. На реализацию последнего задания - взлома ключа длиной 64 бита - ушло около 4,8 года. Вычислительная мощность всех компьютеров проекта была эквивалентна 50 тысячам процессоров AMD Athlon XP с тактовой частотой 2 ГГц. Следовательно, на взлом ключа длиной 128 бит потребуется в 264 (1019) раз больше времени или ресурсов.